Bienvenue sur cette page nous allons parler de la Cybersécurité

Je vais vous parler de quelques arnaques et méthodes utilisées par les pirates pour récupérer des mots de passe ou des informations critiques. Puis je vais vous expliquer le fonctionnement puis vous montrez comment se protéger contre ses méthodes.

Les méthodes et arnaques utilisées par les pirates

L'exploitation de sécurité: L'exploitation de faille de sécurité est utilisée par un hacker afin de pouvoir accèder à des données sensible par exemple les mots de passe.

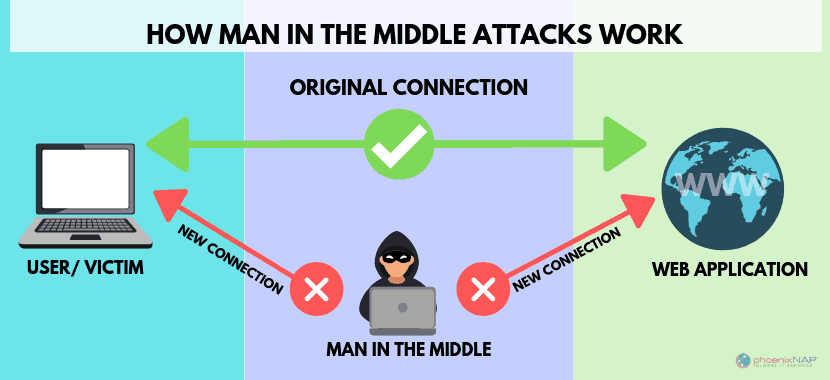

man-in-the-middle attack(l'homme du milieu): Un attaquant s'insère secrètement entre les communications de deux parties, interceptant ainsi les données échangées.

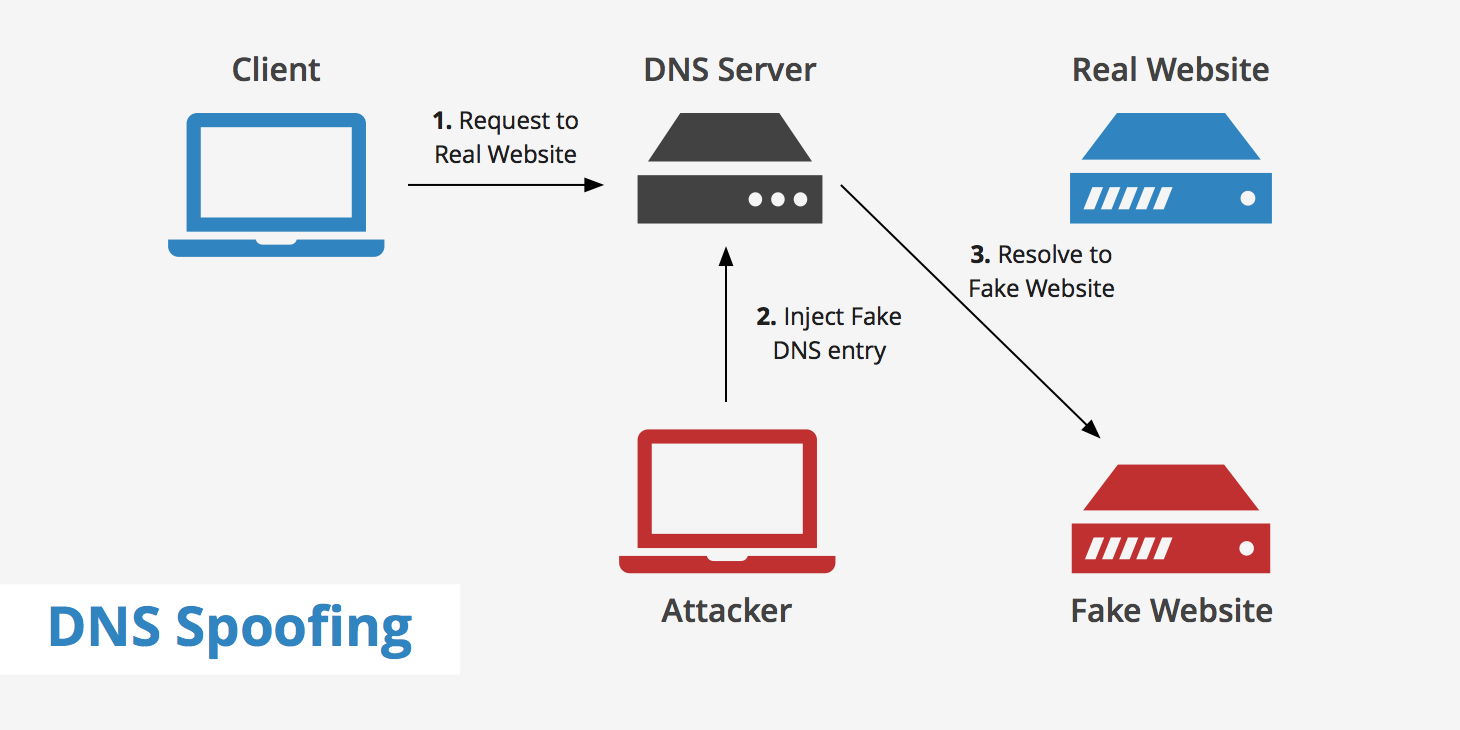

DNS spoofing:C'est la falsification des enregistrements DNS pour rediriger les utilisateurs vers de fausses destinations.

Comment ça fonctionne ?

- Faille de sécurité : Le pirate va utiliser diverse méthodes, comme un "exploit" spécifiquement conçus pour tirer parti de vulnérabilités dans les logiciels. Ces exploits sont souvent distribués dans des kits d'exploitation, facilitant l'infiltration des systèmes non mis à jour

- The man in the middle : L'attaque de l'homme du milieu peut se produire de plusieurs manières. Dans une attaque sur un réseau local, l'attaquant peut positionner son système entre l'utilisateur et le point d'accès Wi-Fi, redirigeant le trafic à travers lui ou sur un site web pour intercepter les informations dont les mots de passe.

- DNS spoofing : L'attaque de DNS spoofing exploite les vulnérabilités dans la résolution DNS, un processus qui convertit les noms de domaine en adresses IP. L'attaquant peut utiliser différentes méthodes pour accomplir cela. Une approche courante consiste à envoyer des paquets DNS falsifiés à un serveur DNS ou à une cible spécifique, induisant ainsi en erreur le système pour qu'il associe de mauvaises adresses IP à des noms de domaine légitimes. Une fois que le DNS a été falsifié avec succès, les utilisateurs sont redirigés vers des sites Web malveillants ou faux. Cela peut être exploité pour des attaques de phishing, où les victimes sont dirigées vers des sites imitant des services légitimes pour voler des informations d'identification.

Comment se protéger ?

Failles de sécurité : Un hacker éthique peut chercher les failles sur un système avec des informations importantes pour aider au dévelopeur de corriger ses failles pour se protéger la mise à jour des logiciels et l'antivirus pour bloquer les logiciels cherchant à exploiter les failles est une solution pour éviter le plus possible ces menaces.

The man in the middle : Pour se protéger de cette méthodes il faut éviter d'entrer des informations personnelles sur les site non certifier par le certificat "SSL", je recommande l'utilisation des réseaux VPN, qui cryptent le trafic rendent plus difficile l'interception.

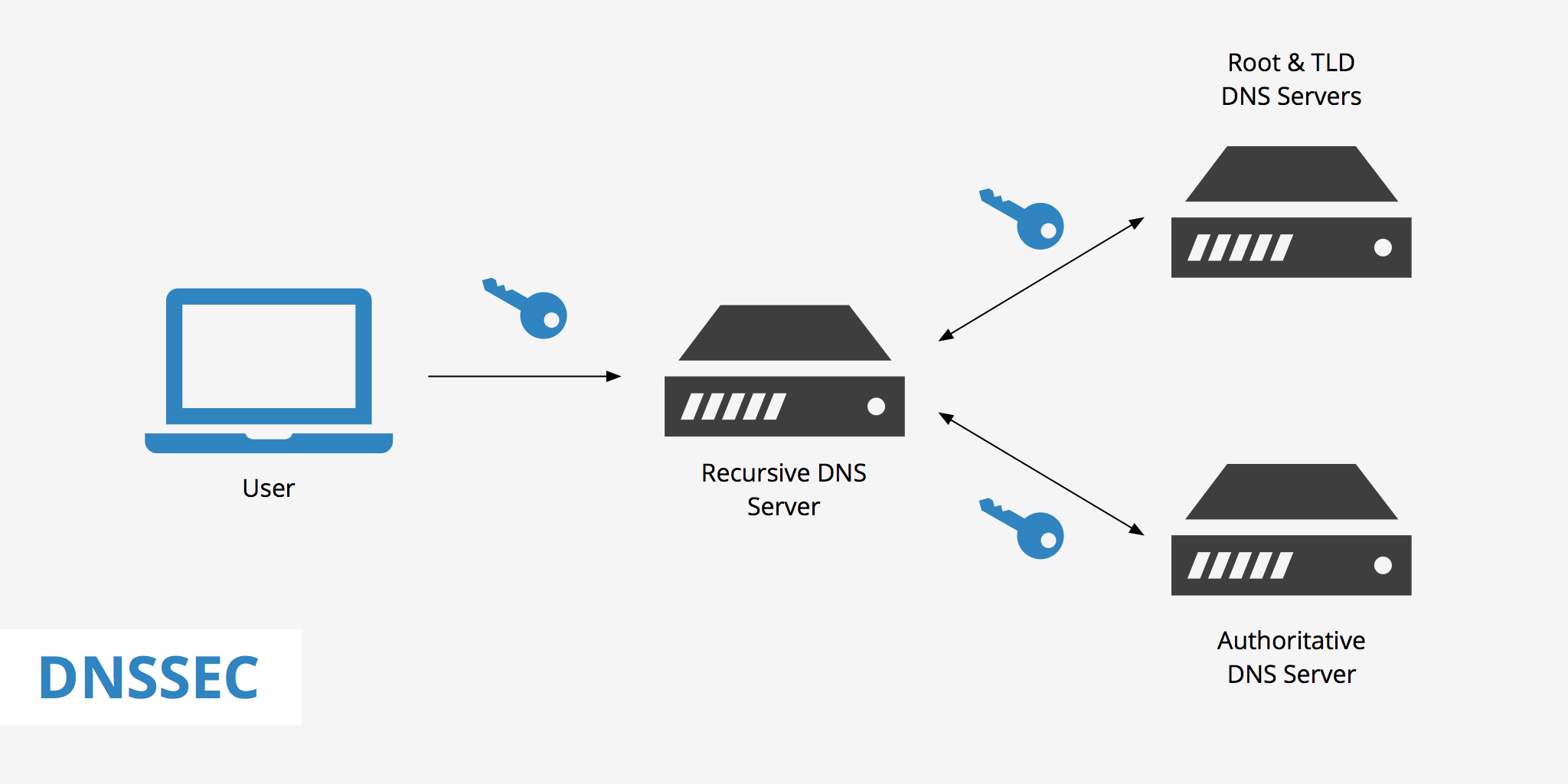

DNS spoofing : il est recommandé d'utiliser des serveurs DNS sécurisés, tels que ceux proposés par des fournisseurs réputés ou des services de sécurité. De plus, la mise en œuvre de DNSSEC (DNS Security Extensions) peut aider à garantir l'authenticité des réponses DNS en ajoutant une couche de vérification de l'intégrité des données.